專家講座:陳柏霖 顧問

(Po Lin Chen, Big data & AI consultant)

新一代資訊安全監控中心(SOC)核心架構

傳統SOC進行安全監控的方式,主要是收集整體IT Infrastructure中所產生的log,並使用SIEM實作關聯式分析。相關人員、流程與工具的互動、調度都會匯集在 SIEM 平台之上。

由於實時Log的取得量體巨大,特別是若還需要收集IoT感測器實時回傳的Log,就必須具備實時數倉的處理能力。

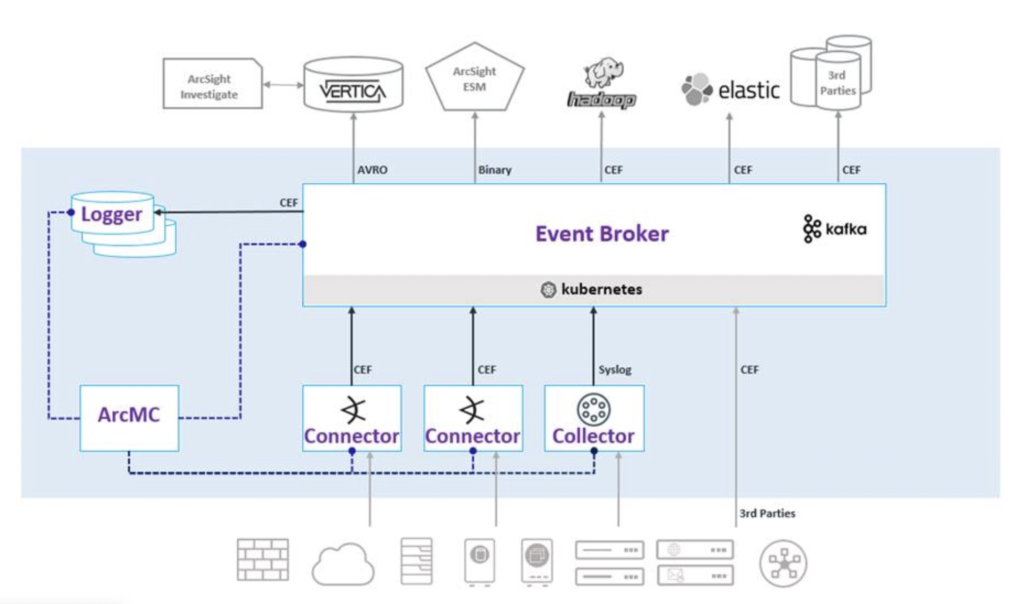

例如:若駭客試圖繞過入侵偵測系統(IPS/IDS)、防火牆,把惡意檔案送到端點環境,常見的防禦方式是:藉由IPS/IDS的特徵碼比對後認定為惡意攻擊,立即通報或攔阻。為此,SOC需要建立一套開放的,且能支援N:M的即時事件分析平台 (Open N:M Architecture)。利用事件分析平台中的大數據實時數倉(基於Kafka)內建的數據分析Pipeline,完成Log關聯及分析後,須觸發自動化的Consumer Pipeline取得發現攻擊行為的檔案。

當此惡意檔案成功繞過防禦設備,對端點漏洞進行攻擊時,SOC便能即時掌握到中繼站、感染惡意程式、植入後門等攻擊症狀,以深入調查,從已被感染的端點追查攻擊類型、幕後操作者,甚至攻擊策略的反向追蹤,快速完成鑑識。

新一代的SOC解決方案,必須能在惡意程式尚未發作之前,就已經得知駭客的攻擊手法、攻擊來源、滲透入侵的過程,並自動啟動防禦機制。為此,運用大數據實時數倉及人工智能,透過機器學習、深度學習提升Log關聯分析的準確度,便是為SOC賦能的關鍵首選。詳細說明,請洽業務窗口。